Распознавать мошеннические письма становится все труднее, поскольку злоумышленники используют все более изощренные методы. Новый отчет освещает метод, который делает поддельные оповещения безопасности от Google и PayPal чрезвычайно убедительными.

Это подчеркивает необходимость применения простой, но эффективной меры предосторожности всякий раз, когда вы получаете, казалось бы, важное электронное письмо, требующее вашего немедленного внимания…

Как работают фишинговые атаки?

Фишинговая атака — это когда кто-то отправляет вам поддельное электронное письмо, выдавая себя за компанию или организацию, и включает ссылку с просьбой войти в систему для выполнения какого-либо действия. Очень часто письмо создает ощущение срочности, например, утверждая, что ваша учетная запись была скомпрометирована.

Ссылка приведет вас на веб-страницу, предназначенную для имитации реальной, но используемую для сбора ваших учетных данных для входа.

Компании, такие как Apple и Google, предпринимают ряд шагов для попытки обнаружения и блокировки фишинговых атак, а также предоставляют подсказки, на которые вы можете обратить внимание, чтобы идентифицировать многие подделки. Однако, по сообщениям Bleeping Computer, используется хитрый метод для подражания Google и PayPal.

Высокоубедительный метод атаки

Высококвалифицированный разработчик и специалист по безопасности получил одно из них и немного покопался.

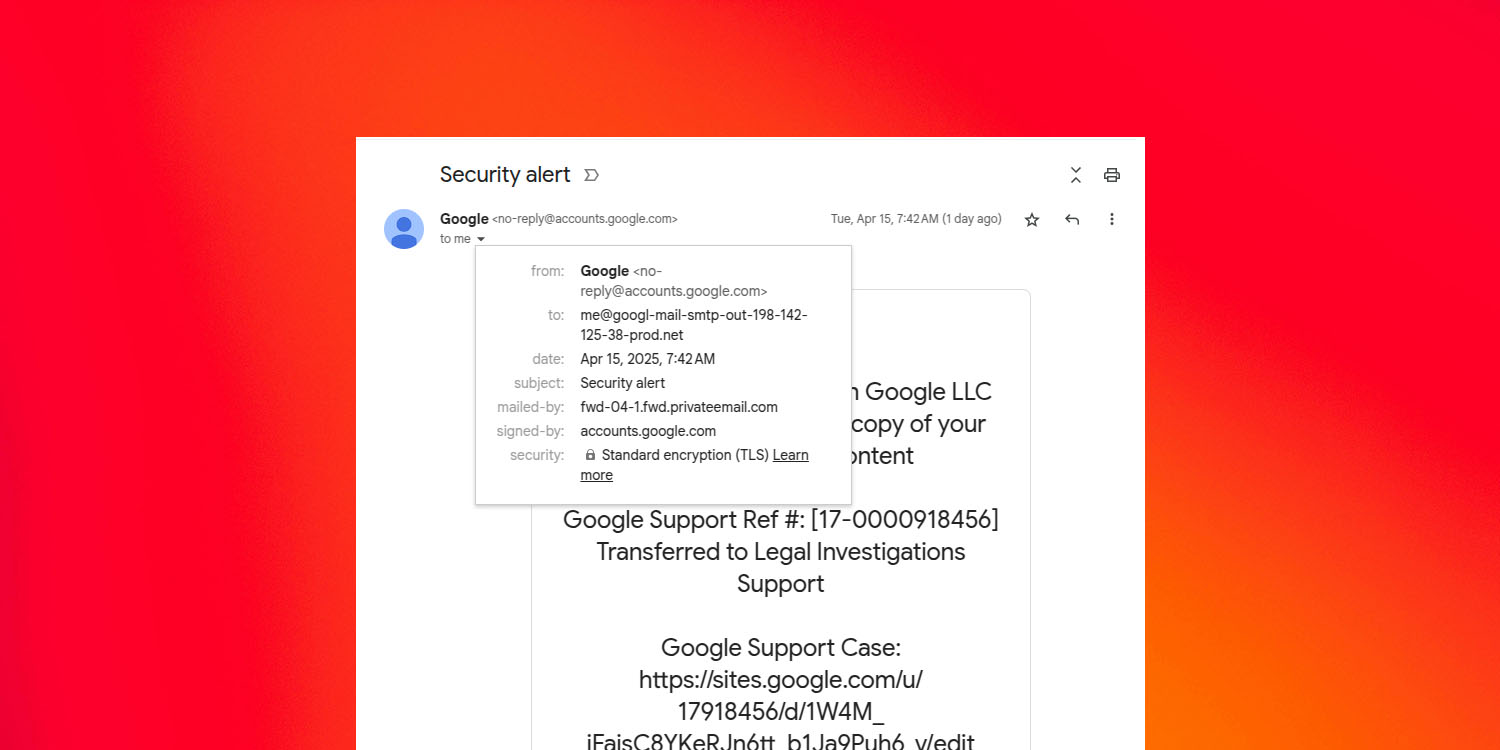

Ник Джонсон, ведущий разработчик Ethereum Name Service (ENS), получил оповещение безопасности, которое, казалось, исходило от Google, информируя его о судебном приказе от правоохранительных органов с запросом содержимого его учетной записи Google.

Почти все выглядело законно, Google даже поместил его среди других законных оповещений безопасности, а сообщение было подписано и доставлено Google.

Злоумышленник создал поддельную страницу входа на sites․google․com, веб-хостинг-сервис, которым может пользоваться любой желающий. Он также использовал хитрость, чтобы Google отправил ему настоящее письмо, а затем переслал его с мошенническим содержимым.

Это означало, что оно, казалось, прошло стандартные проверки безопасности, предназначенные для выявления такого типа мошенничества.

Мошенническое сообщение, казалось, исходило от “no-reply@google.com” и прошло проверку подлинности DomainKeys Identified Mail (DKIM), но настоящий отправитель был другим…

«Поскольку Google сгенерировал [исходное] письмо, оно подписано действительным ключом DKIM и проходит все проверки», — говорит Джонсон, добавляя, что последний шаг — переслать оповещение безопасности жертвам.

Слабость систем Google заключается в том, что проверки DKIM касаются только сообщения и заголовков, без оболочки. Таким образом, поддельное письмо проходит проверку подписи и выглядит законным во входящих сообщениях получателя.

Более того, называя мошеннический адрес me@, Gmail покажет сообщение так, как если бы оно было доставлено на адрес электронной почты жертвы.

Страница входа также является точной копией оригинала. Google заявляет, что работает над исправлением, чтобы предотвратить использование этого метода в будущем, но пока это возможно.

Аналогичный метод использовался с PayPal, когда функция подарков использовалась для того, чтобы фишинговое письмо выглядело исходящим от подлинного адреса PayPal.

Как защитить себя

Самый важный шаг, который вы можете предпринять, — это никогда не нажимать на ссылки, полученные по электронной почте, даже если они кажутся подлинными. Вместо этого используйте свои закладки или введите известный подлинный URL.

Будьте особенно осторожны с письмами, которые подразумевают срочность. Распространенные примеры включают:

- Утверждения о том, что ваша учетная запись была скомпрометирована

- Отправка вам счета за поддельную транзакцию и ссылки для ее отмены

- Утверждение, что вы должны деньги за налоги, дорожные сборы и т. д., и вам нужно заплатить немедленно

В случае с Google утверждается, что правоохранительные органы вручили им судебный приказ, требующий доступа к содержимому вашей учетной записи, и приглашают вас возразить.

Рекомендуемые аксессуары

- Сверхкомпактное зарядное устройство Anker 511 Nano Pro для iPhone

- Автомобильное крепление MagSafe для iPhone

- Зарядное устройство Apple MagSafe с мощностью 25 Вт для моделей iPhone 16

- 30-ваттное зарядное устройство Apple для вышеперечисленного

- Плетеная кабель Anker 240W USB-C — USB-C

Изображение: Коллаж 9to5Mac из скриншота от Ника Джонсона на фоне от Матиаса Рединга на Unsplash