9to5Mac Security Bite эксклюзивно представляется Mosyle, единственной унифицированной платформой Apple. Мы делаем устройства Apple готовыми к работе и безопасными для бизнеса. Наш уникальный интегрированный подход к управлению и безопасности сочетает в себе передовые решения безопасности для Apple, обеспечивающие полностью автоматизированное усиление защиты и соответствие требованиям, EDR нового поколения, AI-управляемый Zero Trust и эксклюзивное управление привилегиями с самым мощным и современным MDM для Apple на рынке. Результат – полностью автоматизированная унифицированная платформа Apple, которой доверяют более 45 000 организаций для бесхлопотной и экономичной подготовки миллионов устройств Apple к работе. Запросите свой РАСШИРЕННЫЙ ПРОБНЫЙ ПЕРИОД сегодня и узнайте, почему Mosyle – это все, что вам нужно для работы с Apple.

В течение многих лет разработчики и исследователи безопасности macOS призывали Apple добавить события TCC в фреймворк Endpoint Security (ES). Это позволило бы им напрямую отслеживать запрос TCC до конкретного приложения (или вредоносного ПО), которое его вызвало. Это могло бы позволить сторонним инструментам безопасности предлагать защиту в реальном времени вокруг запросов разрешений.

Хорошая новость? Apple наконец-то делает это в macOS 15.4.

Плохая новость? Пока что это «сыровато».

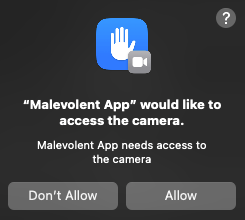

В экосистеме устройств Apple TCC (Transparency, Consent, and Control – Прозрачность, Согласие и Контроль) функционирует как чрезвычайно важная подсистема, которая запрашивает у пользователей разрешение, ограничение или отказ для отдельных приложений на доступ к конфиденциальным данным и встроенному оборудованию, такому как микрофон и камера. Основная цель TCC – обеспечить пользователям прозрачность того, как их данные используются приложениями.

В идеале это защищает пользователей. Но авторы вредоносного ПО знают, что люди импульсивно нажимают «Разрешить», поэтому они часто полагаются на эту тактику, чтобы обманом заставить пользователей одобрить доступ, которого не следует предоставлять.

До этого момента обнаружение вредоносного события TCC было довольно тривиальным. Инструменты безопасности не могли напрямую наблюдать его в реальном времени. Вместо этого им приходилось просматривать журналы, чтобы определить, произошло ли вредоносное событие, что часто случалось уже после того, как ущерб был нанесен.

Как впервые заметил Патрик Уордл из Objective-See (создатель нескольких популярных инструментов безопасности для Mac, включая LuLu) в последней бета-версии macOS 15.4, Apple незаметно добавила события TCC в свой фреймворк Endpoint Security. См. ниже:

Теперь добавленный идентификатор ES_EVENT_TYPE_NOTIFY_TCC_MODIFY уведомляет endpoint security о том, что был запущен запрос TCC. Это может наконец дать сторонним инструментам безопасности необходимое для мониторинга запросов разрешений в реальном времени и привязки их к приложению, которое их сделало.

«Поскольку подавляющее большинство вредоносного ПО для macOS обходит TCC через явное одобрение пользователя, для любого инструмента безопасности было бы невероятно полезно обнаруживать это – и, возможно, переопределять рискованное решение пользователя. До сих пор лучшим (единственным?) вариантом было использование сообщений из журналов, генерируемых подсистемой TCC», – пишет Уордл в своем блоге.

Аналогично, в прошлом Apple добавила события Gatekeeper в фреймворк ES в macOS 13 Ventura. Это дало инструментам endpoint security доступ к процессу принятия решений Gatekeeper относительно того, разрешить или блокировать ли приложение для запуска на основе установленной политики. До этого принятие решений Gatekeeper не было доступно третьим сторонам, как и TCC до бета-версии macOS 15.4.

То, что Apple наконец добавила событие TCC в Endpoint Security, – это здорово, но, как отмечает Уордл в своем обзоре, это «довольно тонкий момент». Оно может не улавливать каждую полезную деталь, иногда может вести себя непоследовательно и в текущем состоянии недостаточно для какой-либо полезной видимости. Однако важно отметить, что это было недавно добавлено в бета-версию macOS 15.4, которая будет широко выпущена в следующем месяце. Я ожидаю, что к тому времени Apple многое исправит.

Я настоятельно рекомендую ознакомиться с его постом в блоге на Objective-See для получения технических подробностей.