Обнаружена уязвимость безопасности в контроллере порта USB-C, установленном на iPhone 15 и 16. Однако ее эксплуатация была бы настолько сложной, что и Apple, и исследователь безопасности, обнаруживший ее, пришли к выводу, что это не реальная угроза.

Однако проблемой безопасности, которая *действительно* представляет угрозу для пользователей iPhone, является тактика, используемая мошенниками для обхода одной из встроенных защит Apple. *Обновление: всплеск сообщений о мошенничестве с E-ZPass, по-видимому, был вызван китайским фишинговым комплектом – см. новый раздел ниже…*

Уязвимость безопасности в порту USB-C iPhone

Исследователь безопасности Томас Рот обнаружил уязвимость в чипе контроллера USB-C, впервые введенном в цепочку поставок Apple в 2023 году. Теоретически, он мог быть использован для компрометации iPhone, как сообщает Cyber Security News.

Исследователи безопасности успешно взломали проприетарный контроллер USB-C Apple ACE3. Этот чип, представленный в iPhone 15 и iPhone 15 Pro, представляет собой значительный скачок в технологии USB-C, обрабатывая подачу питания и выступая в качестве сложного микроконтроллера с доступом к критически важным внутренним системам…

[Команда Рота смогла] получить выполнение кода на чипе ACE3. Тщательно измеряя электромагнитные сигналы во время процесса запуска чипа, они определили точный момент, когда происходила проверка прошивки.

Используя инжекцию электромагнитных сбоев в этот критический момент, им удалось обойти проверки и загрузить модифицированный патч прошивки в ЦП чипа.

Теоретически, это могло бы дать злоумышленнику полный контроль над iPhone.

Однако это потребовало бы физического доступа к устройству, и осуществить это чрезвычайно сложно. Macworld сообщает, что Apple пришла к выводу, что это не реалистичная угроза после изучения использованного метода, и Рот согласился.

Тактика мошенников в iMessage может обойти защиту

SMS и iMessage часто используются мошенниками для отправки ссылок, предназначенных для фишинговых атак, и для попыток установки вредоносного ПО на iPhone.

Для защиты от этого, если вы получаете iMessage от кого-то, кого нет в ваших контактах, и с кем вы никогда не обменивались сообщениями, ваш iPhone автоматически отключает любые ссылки в сообщении. Они отображаются как обычный текст и не могут быть нажаты.

Однако мошенники нашли способ обойти это. Если им удастся убедить вас ответить на сообщение, даже командой STOP, предназначенной для того, чтобы инструкции закончить сообщения для легального отправителя, эта защита будет отключена.

BleepingComputer говорит, что факт того, что вы отправили им сообщение, даже односимвольный ответ, означает, что iPhone считает их легитимными и разблокирует их ссылки.

Apple сообщила BleepingComputer, что если пользователь ответит на это сообщение или добавит отправителя в список контактов, ссылки будут активированы.

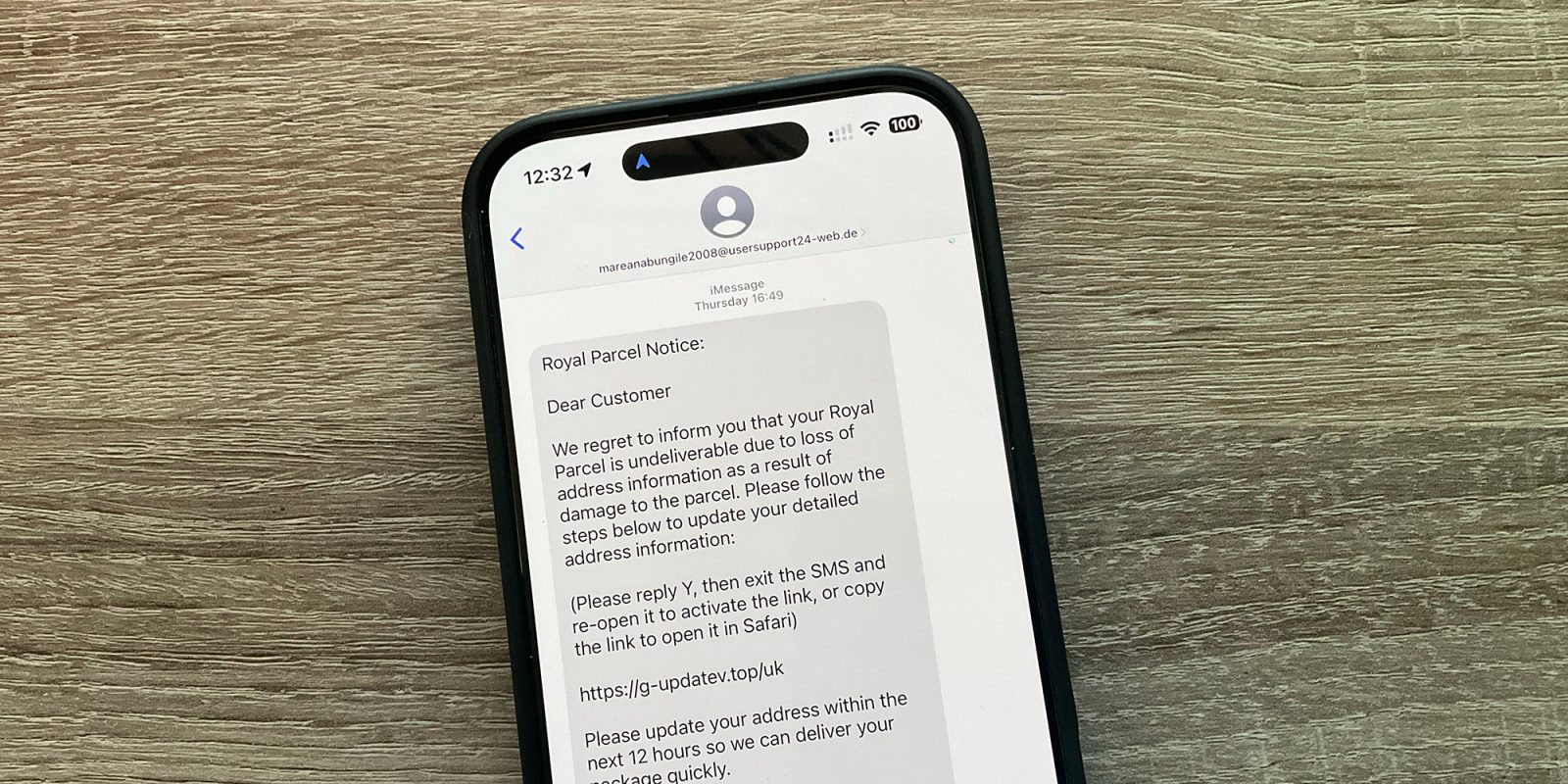

За последние пару месяцев BleepingComputer наблюдал всплеск атак с использованием SMS, которые пытаются обманом заставить пользователей отвечать на текст, чтобы снова активировать ссылки.

Сайт показал примеры поддельных текстов, якобы от USPS и компании, управляющей платными дорогами, каждый из которых просил получателя ответить «Y». Это активировало бы ссылки.

Это настолько распространено, что мне удалось найти приведенный выше пример для фотографирования, просто посмотрев в папку удаленных сообщений.

Обновление: мошенничество с E-ZPass, вызванное китайским фишинговым комплектом

Krebs on Security сообщает, что наводнение сообщений о мошенничестве с E-ZPass и других платных дорог, по-видимому, было сгенерировано китайским фишинговым комплектом.

Исследователи говорят, что всплеск SMS-спама совпадает с новыми функциями, добавленными в популярный коммерческий фишинговый комплект, продаваемый в Китае, который позволяет легко создавать убедительные приманки, имитирующие операторов платных дорог в нескольких штатах США.

Как защитить себя

Никогда не нажимайте на ссылки, полученные в электронном письме или другом сообщении, если вы их не ожидаете. Лучшая практика — использовать только свои закладки или вручную вводить URL-адреса, а последнее — только если у вас есть веские основания полагать, что сообщение подлинное. В случае сомнений позвоните или напишите компании, используя известные контактные данные, чтобы проверить.

- Вот как защититься от атак сброса пароля iPhone

- Apple рассказывает, как защитить ваш Apple ID, избежать фишинга и других мошенничеств

Фото: 9to5Mac