Amnesty International утверждает, что уязвимость безопасности в HomeKit использовалась для атак на iPhone, принадлежащие сербским журналистам и активистам.

Правозащитная организация провела расследование после того, как Apple уведомила двух жертв о том, что их устройства были скомпрометированы шпионским ПО Pegasus…

Apple обнаружила атаки Pegasus от NSO

NSO Group производит шпионское ПО Pegasus, которое продается государственным и правоохранительным органам. Компания покупает так называемые уязвимости нулевого дня (неизвестные Apple) у хакеров, и ее программное обеспечение способно осуществлять эксплойты нулевого клика – когда от целевого пользователя не требуется никакого взаимодействия.

В частности, сообщается, что простое получение определенного iMessage – без его открытия или какого-либо взаимодействия – может привести к компрометации iPhone и раскрытию личных данных.

iOS теперь проактивно сканирует iPhone на наличие признаков атаки Pegasus, а Apple отправляет владельцам оповещения.

Amnesty подтвердила взломы

Amnesty заявила, что две первоначальные жертвы последовали совету Apple и обратились за помощью, и организации удалось подтвердить атаки.

Два активиста, связанные с видными аналитическими центрами в Сербии, получили индивидуальные уведомления от Apple о возможной «государственной атаке» на их устройства. [Затем они] связались с белградским SHARE Foundation, который совместно с Amnesty International и Access Now провел отдельные криминалистические анализы iPhone обоих уведомленных лиц […]

Техническое и криминалистическое исследование позволяет Amnesty International теперь подтвердить, что оба лица действительно были целью шпионского ПО Pegasus от NSO Group.

Впоследствии были выявлены дополнительные жертвы.

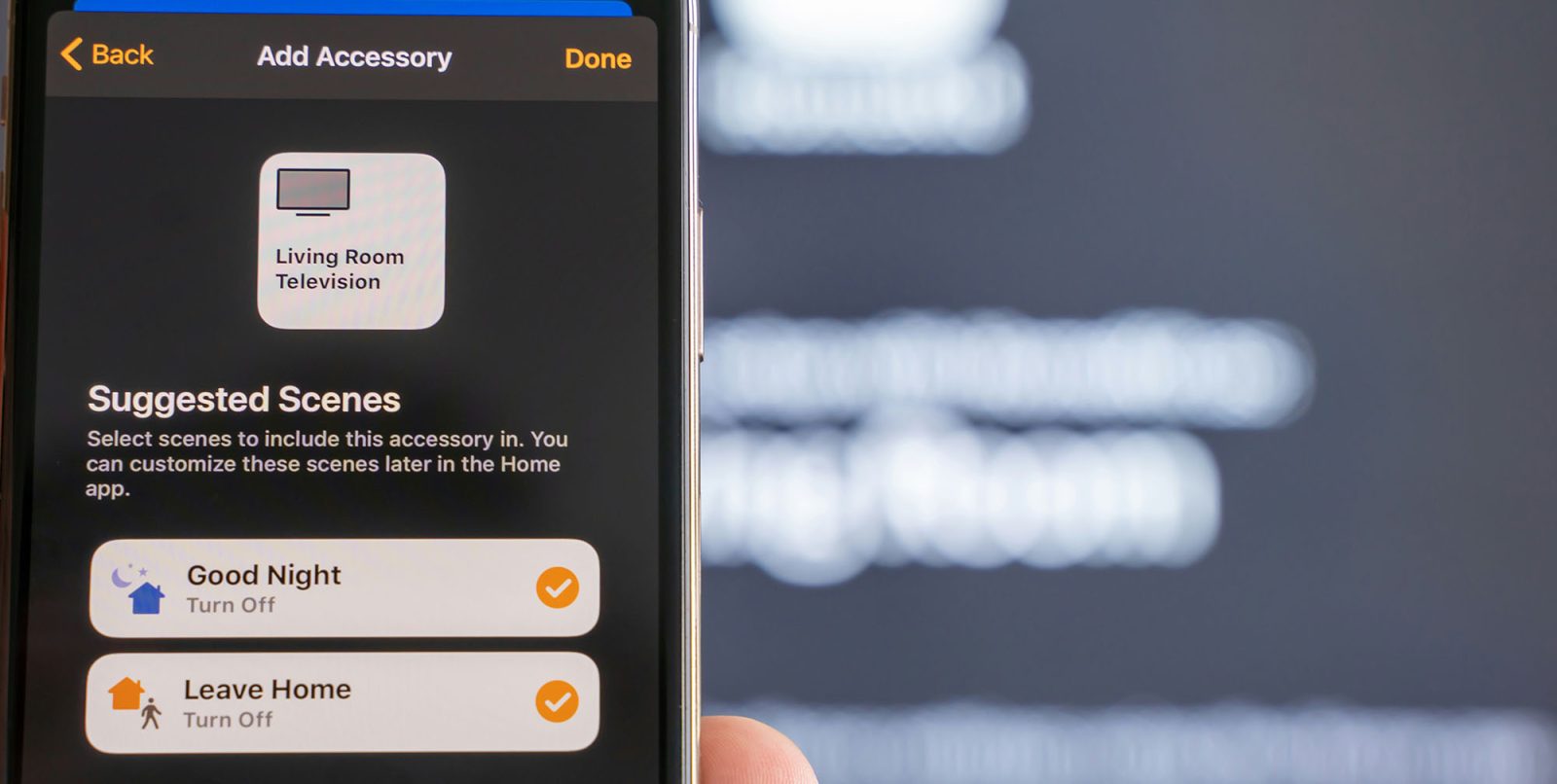

HomeKit был атакован для облегчения атак

Amnesty обнаружила, что для проведения атак использовалась предполагаемая уязвимость HomeKit.

Два устройства были атакованы с интервалом в несколько минут с двух разных контролируемых злоумышленниками iCloud-адресов электронной почты. Amnesty International относит оба этих адреса электронной почты к системе шпионского ПО Pegasus. Amnesty International неоднократно находила похожие iCloud-аккаунты, используемые для отправки эксплойтов Pegasus нулевого клика на целевые устройства через iMessage…

Следы атак шпионского ПО через сервис Apple HomeKit тесно совпадают с техниками атак, наблюдаемых в других атаках Pegasus от NSO Group, зафиксированных лабораторией безопасности Amnesty International в тот же период.

Лаборатория безопасности подтвердила, что отдельная группа лиц в Индии, получивших уведомления от Apple в рамках того же раунда уведомлений, действительно стала целью Pegasus от NSO Group в августе 2023 года. На этих устройствах в Индии также были обнаружены аналогичные следы использования уязвимости HomeKit перед отправкой полного эксплойта Pegasus через iMessage.

Подробности об уязвимости HomeKit не разглашаются, вероятно, потому, что Apple все еще работает над ее блокировкой.

Смартфоны Android также были скомпрометированы

В ходе атаки были также скомпрометированы смартфоны Android. Кроме того, технология Cellebrite использовалась для установки программного обеспечения для слежки на их заблокированные устройства после того, как жертвы обращались в полицию для сообщения о преступлениях, которые, вероятно, были совершены государственными служащими, чтобы заставить их явиться в полицейские участки.

Этот конкретный маршрут опирался на уязвимость Android, поэтому не мог быть использован против iPhone.

- Просканируйте свой iPhone на наличие шпионского ПО Pegasus с помощью приложения за 1 доллар

- Apple хочет отозвать свой трехлетний иск против группы разработчиков шпионского ПО

- Компания-разработчик шпионского ПО для iPhone NSO терпит серьезное поражение в суде США по иску Meta

По материалам 404 Media. Фото: Патрик Кампанале на Unsplash.