Исследователь безопасности обнаружил фишинговую атаку, направленную на обман пользователей iPhone с целью установки того, что выдается за обновление их банковского приложения.

Атака работает, несмотря на меры защиты iOS, поскольку на самом деле «устанавливается» прогрессивное веб-приложение, которое не проходит проверку в App Store и не выдает предупреждений…

Прогрессивные веб-приложения (PWA)

Прогрессивные веб-приложения — это, по сути, веб-сайты, которые выглядят и работают как приложения. Действительно, когда iPhone только появился в 2007 году, PWA были единственным способом для стороннего разработчика выпустить приложение.

Соучредитель Apple Стив Джобс сказал об этом в то время:

Полный движок Safari встроен в iPhone. Поэтому вы можете создавать потрясающие приложения Web 2.0 и Ajax, которые выглядят и ведут себя точно так же, как приложения на iPhone. И эти приложения могут идеально интегрироваться с сервисами iPhone. Они могут совершать звонки, отправлять электронные письма, находить местоположение на Google Maps.

И угадайте что? Вам не нужен SDK! У вас есть все необходимое, если вы знаете, как создавать приложения, используя самые современные веб-стандарты, для создания потрясающих приложений для iPhone уже сегодня. Так что, разработчики, мы думаем, что у нас есть очень сладкая история для вас. Вы можете начать создавать свои приложения для iPhone уже сегодня.

Вскоре Apple поняла, что нативные приложения для iPhone обеспечат лучший опыт, и App Store появился через год, но вы все еще можете использовать PWA сегодня.

Фишинговые атаки с поддельными обновлениями банковских приложений

Компания по кибербезопасности ESET обнаружила, что PWA используются для таргетинга как пользователей Android, так и iPhone. Атаки осуществляются различными методами, включая текстовые сообщения, рекламу в социальных сетях и голосовые вызовы.

Доставка через голосовой вызов осуществляется с помощью автоматического звонка, который предупреждает пользователя о просроченном банковском приложении и просит выбрать опцию на цифровой клавиатуре. После нажатия правильной кнопки фишинговая ссылка отправляется по SMS…

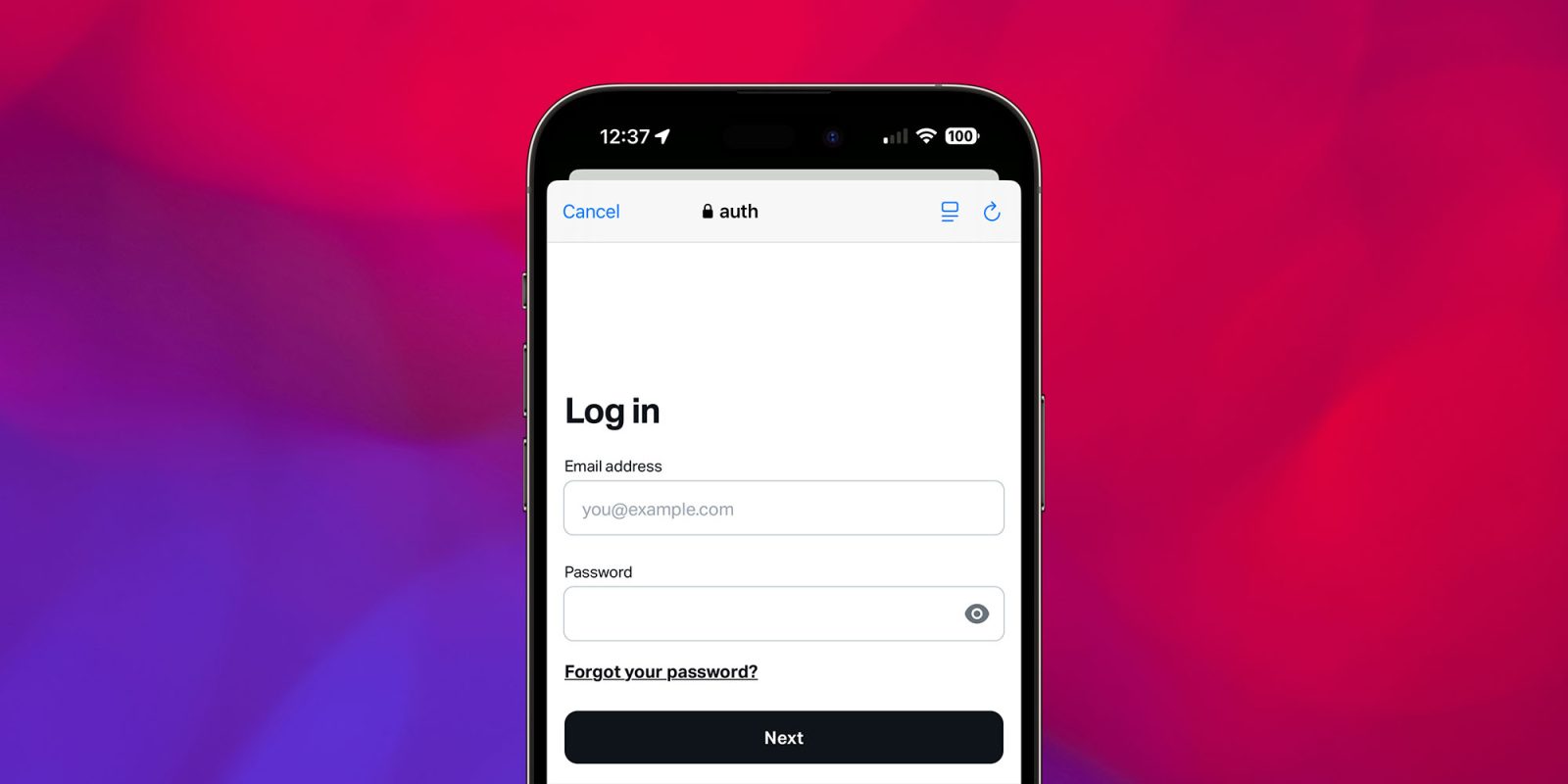

Фишинговые веб-сайты, нацеленные на iOS, инструктируют жертв добавить прогрессивное веб-приложение (PWA) на свои домашние экраны, в то время как на Android PWA устанавливается после подтверждения пользовательских всплывающих окон в браузере. На данном этапе, в обеих операционных системах, эти фишинговые приложения в значительной степени неотличимы от реальных банковских приложений, которые они имитируют.

Как только пользователь входит в поддельное приложение, оно захватывает его данные для входа и отправляет их злоумышленнику.

Владельцы iPhone могут подвергаться особому риску, поскольку многие считают свои устройства защищенными от вредоносных программ.

Для пользователей iOS анимированное всплывающее окно инструктирует жертв, как добавить фишинговый PWA на их домашний экран. Всплывающее окно копирует внешний вид нативных подсказок iOS. В итоге, даже пользователям iOS не сообщают о добавлении потенциально вредоносного приложения на их телефон.

В настоящее время наблюдаемые в дикой природе примеры нацелены на пользователей из Чехии и Венгрии, но те же методы могут быть легко использованы по всему миру.

Как защитить себя

Всегда с подозрением относитесь к любой предполагаемой связи от вашего банка, будь то текстовое сообщение, электронное письмо или голосовой вызов. Самый безопасный подход — всегда положить трубку и позвонить в свой банк по известному подлинному номеру (например, указанному в выписке по счету или на платежной карте), чтобы проверить любую предоставленную вам информацию, прежде чем действовать.

Любое подлинное обновление банковского приложения будет доступно при посещении App Store.

По материалам Macworld. Изображение: Композиция 9to5Mac с использованием фотографии от Антона на Unsplash.