На ежегодной конференции по хакингу Black Hat Asia команда исследователей безопасности представила, как киберпреступники незаметно используют украденные кредитные карты и функцию Apple Store Online «Кто-то другой заберет» в схеме, которая принесла им более 400 000 долларов всего за два года.

9to5Mac Security Bite эксклюзивно представлен Mosyle, единственной Унифицированной Платформой Apple. Мы занимаемся тем, чтобы устройства Apple были готовы к работе и безопасны для предприятий. Наш уникальный интегрированный подход к управлению и безопасности сочетает в себе передовые решения для безопасности Apple, обеспечивающие полностью автоматизированное усиление мер безопасности и соответствие требованиям, EDR нового поколения, основанный на ИИ нулевой доверительный доступ и эксклюзивное управление привилегиями с самым мощным и современным MDM для Apple на рынке. Результатом является полностью автоматизированная Унифицированная Платформа Apple, которой доверяют более 45 000 организаций для беспрепятственной и экономичной подготовки миллионов устройств Apple к работе. Запросите ваш РАСШИРЕННЫЙ ПРОБНЫЙ ПЕРИОД сегодня и узнайте, почему Mosyle — это все, что вам нужно для работы с Apple.

По словам Гюеон Ким и Хюньо Чо из Института финансовой безопасности Южной Кореи, в сентябре 2022 года она и ее коллега обнаружили серию кибератак на более чем 50 легитимных онлайн-магазинов, выявив крупные утечки данных. Однако после дальнейшего анализа они обнаружили, что злоумышленники были заинтересованы не только в быстрой краже пользовательских данных.

Киберпреступникам удалось манипулировать платежными страницами этих интернет-магазинов, чтобы передавать данные кредитных карт и личную информацию на свои серверы, помимо легитимных, чтобы оставаться незамеченными.

«Эти группы злоумышленников использовали различные стратегии уклонения, чтобы предотвратить обнаружение их фишинговых страниц администраторами сайтов и пользователями, используя множество уязвимостей и инструментов», — заявили исследователи в своем докладе на Black Hat.

Однако кража кредитных карт была лишь частью плана.

Схема с «Контакт для получения»

Одним из основных способов получения прибыли злоумышленниками, согласно исследованию, было использование политики «Контакт для получения» в Apple Store Online. «Конечная цель этой операции — получение финансовой выгоды», — пояснила Ким.

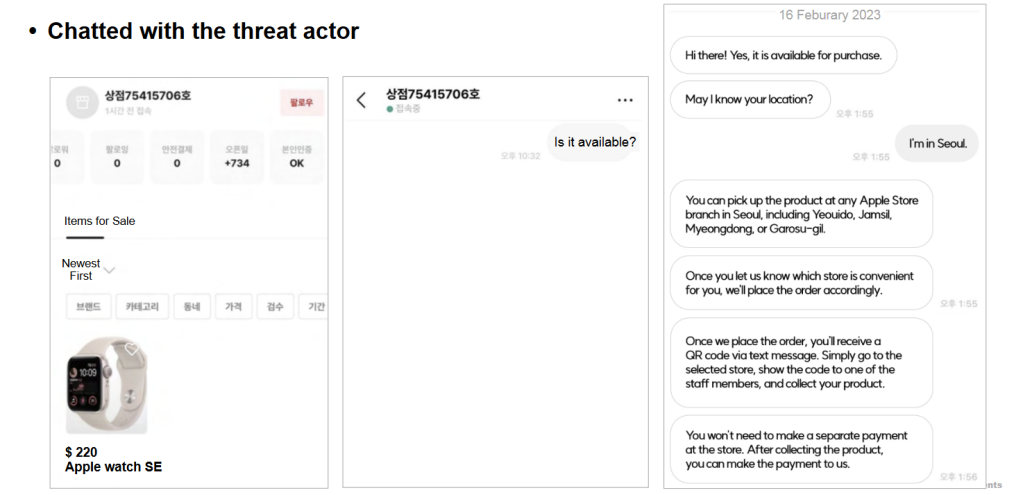

Схема начинается с продажи новых продуктов Apple по «сниженным» ценам в подержанных онлайн-магазинах Южной Кореи. Судя по описанию исследования, это аналоги Craigslist или eBay. Когда покупатель достигает соглашения с продавцом, или в данном случае, с злоумышленниками, ранее украденные данные кредитных карт используются для покупки самого продукта в Apple Store.

Изображение предоставлено Black Hat Asia/Gyuyeon Kim и Hyunho Cho

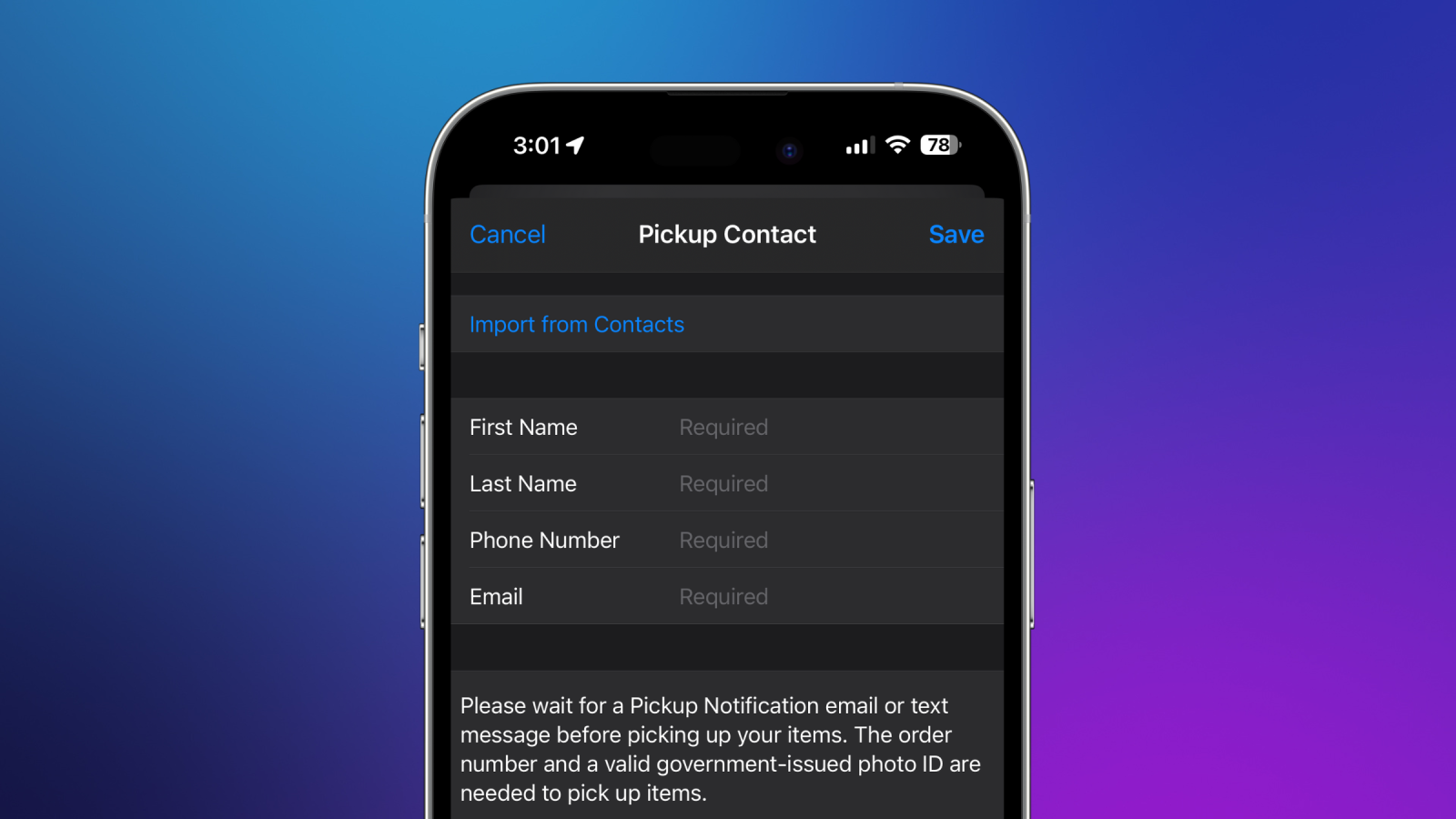

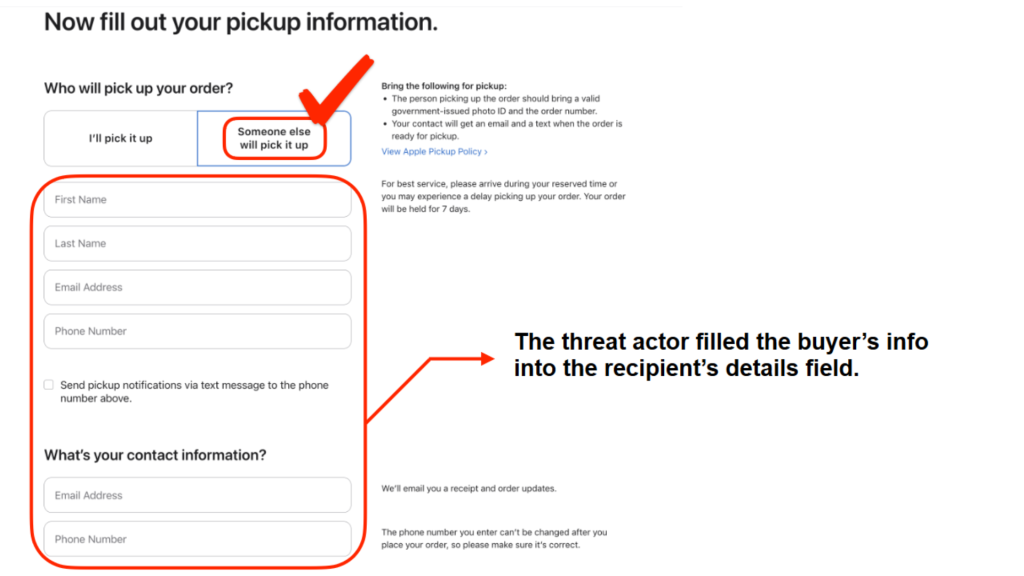

Вместо доставки, киберпреступники выбирают опцию «Кто-то другой заберет» на сайте Apple. Это позволяет авторизованным лицам получать онлайн-заказы в розничном магазине Apple, предъявив удостоверение личности с фотографией государственного образца и QR-код/номер заказа. Покупатель из магазина подержанных товаров назначается третьим лицом, которое может забрать продукт, купленный неосознанно с помощью украденной кредитной карты.

Только после того, как покупатель заберет товар, он оплачивает его, предположительно через магазин подержанных товаров. Злоумышленник может остаться ни с чем, если покупатель не отправит согласованную сумму.

Например, новый iPhone 15 стоимостью 800 долларов может быть выставлен на продажу на рынке подержанных товаров за 700 долларов. Цена будет достаточно низкой, чтобы привлечь интерес, но достаточно высокой, чтобы не выглядеть как мошенничество. Найдя заинтересованного покупателя, преступники покупают устройство, используя украденный номер кредитной карты, полученный в результате фишинговых операций, и кладут в карман 700 долларов, уплаченные покупателем из магазина подержанных товаров.

Изображение предоставлено Black Hat Asia/Gyuyeon Kim и Hyunho Cho

«Украденная карта была использована для оплаты 10 000 долларов в магазине Apple, но отказ Apple сотрудничать из-за внутренних правил затруднил расследование», — говорится в презентации исследователей на Black Hat Asia в более крайнем случае. «Несмотря на усилия г-на Юна по немедленному сообщению об инциденте как компании-эмитенту карты, так и полиции, отсутствие сотрудничества со стороны Apple привело к задержкам в расследовании более чем на месяц. Отказ Apple предоставить какую-либо информацию, ссылаясь на внутреннюю политику, вызвал критику как внутри страны, так и в Соединенных Штатах, несмотря на акцент компании на защите конфиденциальности».

Гюеон Ким и Хюньо Чо называют эту схему «PoisonedApple», которая, по их мнению, принесла 400 000 долларов за последние два года. Текущий охват — Южная Корея и Япония, но нет причин, по которым преступники в других странах, включая Соединенные Штаты, не могли бы начать делать то же самое.

Кто стоит за схемой?

Исследователи полагают, что виновники базируются где-то в Китае, поскольку фишинговые веб-страницы регистрировались через китайского интернет-провайдера. Удивительно, но, просматривая форумы даркнета, они также нашли упоминания на упрощенном китайском языке того же адреса электронной почты в исходном коде.

Ознакомьтесь с полным докладом и презентацией Black Hat здесь.

Больше из этой серии

- Security Bite: iCloud Mail, Gmail и другие ужасно плохо обнаруживают вредоносное ПО, согласно исследованию

- Security Bite: Это вредоносное ПО для macOS, замаскированное под GTA 6, крадет пароли из Keychain

- Security Bite: Вот какое вредоносное ПО может удалить ваш Mac

- Security Bite: Самоуничтожающийся вредоносный код для macOS, замаскированный под легитимное приложение Mac

- Security Bite: Jamf предупреждает, что кибергигиена среди многих компаний, использующих Apple, «прискорбна»

- Security Bite: Выплаты за программы-вымогатели достигли рекордных 1,1 млрд долларов в 2023 году, несмотря на снижение в предыдущем году

- Security Bite: Используйте эти функции конфиденциальности и безопасности iPhone в iOS 17.3 и других

- Security Bite: Станет ли Apple Vision Pro революционным продуктом или потенциальным кошмаром для конфиденциальности?