Во время анализа различных образцов заметного похитителя данных для macOS, исследователи безопасности из Moonlock обнаружили один с тревожным уровнем изощренности. Под видом еще не вышедшей видеоигры GTA 6, после установки вредоносное ПО применяет довольно хитрые методы для извлечения конфиденциальной информации, такой как пароли из локального Keychain пользователя.

В типичной для рубрики Security Bite манере, вот краткое изложение: как это работает и как оставаться в безопасности.

Security Bite на 9to5Mac эксклюзивно представляет вам Mosyle, единственную унифицированную платформу для Apple. Мы делаем устройства Apple готовыми к работе и безопасными для предприятий. Наш уникальный интегрированный подход к управлению и безопасности сочетает в себе передовые решения безопасности, специфичные для Apple, для полностью автоматизированного усиления защиты и соответствия требованиям, EDR нового поколения, основанный на ИИ нулевой уровень доверия и эксклюзивное управление привилегиями с самым мощным и современным Apple MDM на рынке. Результатом является полностью автоматизированная унифицированная платформа Apple, которой доверяют более 45 000 организаций, делая миллионы устройств Apple готовыми к работе без усилий и по доступной цене. Запросите ваш РАСШИРЕННЫЙ ТЕСТ-ДРАЙВ сегодня и поймите, почему Mosyle — это все, что вам нужно для работы с Apple.

Как я сообщал в предыдущем выпуске Security Bite, вредоносное ПО, специально созданное для macOS, продолжает набирать популярность по мере роста популярности Mac. В прошлом году было обнаружено 21 новое семейство вредоносных программ, что на 50% больше, чем в 2022 году.

Несмотря на это, все еще существует распространенное заблуждение, что злоумышленники не нацеливаются на машины Apple. Хотя это могло быть правдой в прошлом, сегодня это определенно не так. Число атак с использованием вредоносного ПО не только растет, но и становится более изощренным, чем когда-либо.

Как это работает

Moonlock, подразделение кибербезопасности MacPaw, обнаружило, что новый образец вредоносного ПО является вариантом программы-похитителя паролей (PSW) — типа троянского вредоносного ПО, предназначенного для сбора логинов и паролей с зараженных машин и отправки их злоумышленнику через удаленное соединение или электронную почту.

Вредоносное ПО маскируется либо под предполагаемую копию GTA 6, либо под пиратскую версию Notion. Это распространенный трюк социальной инженерии, который использует доверие, применяя знакомую номенклатуру для обмана пользователей с целью заставить их загрузить вредоносное ПО.

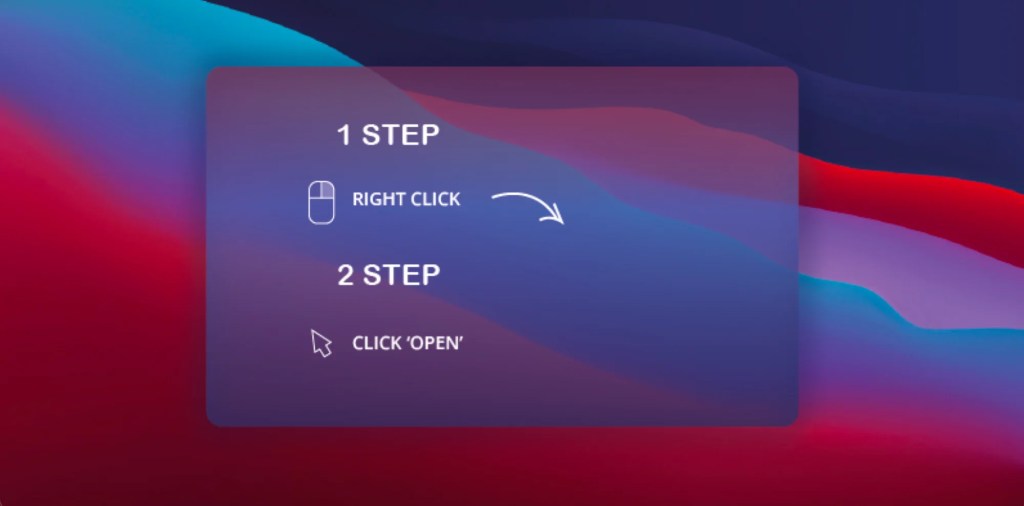

Примечательно, что все Mac поставляются с установленной версией macOS Gatekeeper, которая работает в фоновом режиме, чтобы предотвратить загрузку пользователями неподписанных приложений из Интернета, которые могут содержать вредоносное ПО. Однако пользователь может обойти эту функцию безопасности, просто щелкнув правой кнопкой мыши по файлу DMG и выбрав «Открыть». Киберпреступники используют эту простоту, включая графическую инструкцию для пользователя о том, как открыть вредоносный файл.

При выполнении DMG запускает файл Mach-O с именем AppleApp.

«Впоследствии AppleApp инициирует GET-запрос к определенному URL, исходящему из российского IP-адреса. Если соединение успешно, программа начнет загружать частично обфусцированный AppleScript и Bash-загрузчик. Этот загрузчик выполняется непосредственно из памяти приложения, минуя файловую систему», — заявили в Moonlock в своем блоге о находках.

При выполнении загрузчик использует многогранный подход для достижения своих вредоносных целей. В следующем порядке:

- Фишинг учетных данных

- Целевое получение конфиденциальных данных

- Профилирование системы

- Эксфильтрация данных

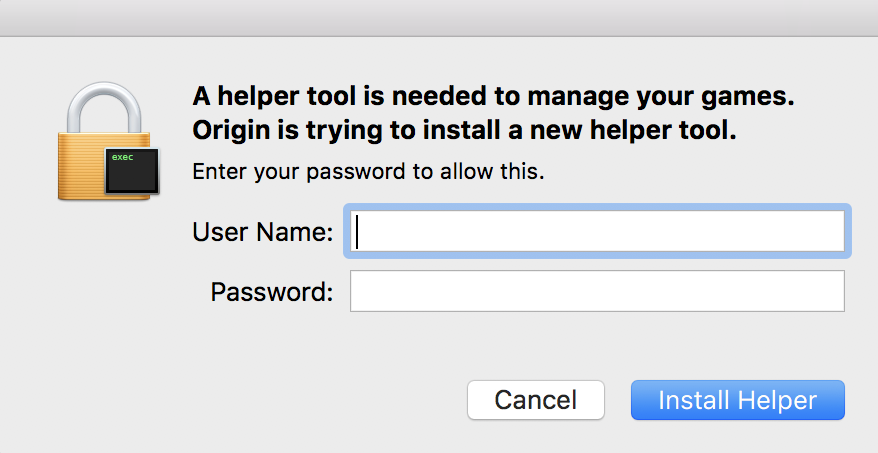

Поскольку локальная база данных Keychain доступна только с системным паролем пользователя, вредоносное ПО применяет свою вторую хитроумную технику. Оно развертывает окно поддельной установки вспомогательного приложения, дальше эксплуатируя доверие и обманывая пользователя, заставляя его раскрыть свой пароль.

Теперь вредоносное ПО начинает нацеливаться на базы данных Keychain и множество других источников конфиденциальных данных.

«С высокой точностью вредоносное ПО ищет в системных каталогах ценные данные, такие как файлы cookie, историю форм и учетные данные для входа из популярных веб-браузеров, включая Chrome, Firefox, Brave, Edge, Opera и OperaGX. Кроме того, оно ищет списки недавних серверов из FileZilla, базы данных macOS Keychain и кошельки криптовалют».

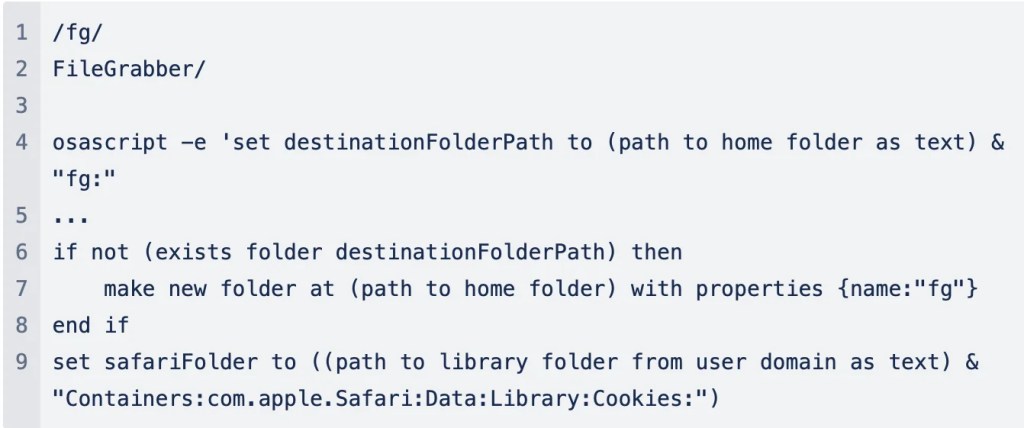

Более того, используя более изощренные AppleScripts, вредоносное ПО создает скрытую папку в домашних каталогах пользователей. Здесь любые собранные логины, пароли и ключи хранятся в ожидании извлечения с зараженной системы на внешний сервер, контролируемый киберпреступником.

Как оставаться в безопасности от похитителей данных macOS

Хотя только около 6% всех вредоносных программ нацелено на пользователей Mac, злоумышленники сейчас активно нацеливаются на macOS больше, чем когда-либо. Важно оставаться бдительным и продолжать применять здравый смысл в интернете.

Хотя вы, возможно, уже знаете многие из этих советов, я считаю важным повторить их снова в отношении похитителей данных macOS:

- Проводите собственное расследование перед установкой чего-либо вне официального Mac App Store

- Ни при каких обстоятельствах пользователь не должен следовать инструкциям по обходу Gatekeeper

- Проявляйте осторожность при любых системных запросах или запросах конфиденциальной информации

- Держите свои устройства и приложения обновленными, чтобы защититься от новейших угроз и уязвимостей

Больше по теме безопасности

- Вот какое вредоносное ПО может удалить ваш Mac

- Пользователи Apple стали жертвами изощренной фишинговой атаки с целью сброса пароля Apple ID

- iOS 17.4.1 и macOS 14.4.1 поставляются с этими 2 исправлениями безопасности

- Самоуничтожающийся вредоносный код для macOS, замаскированный под легитимное приложение Mac