Безопасность — это непрерывная миссия, и сегодня Apple анонсировала свое последнее нововведение для защиты iMessage. В бета-версии iOS 17.4 уже реализован инновационный постквантовый криптографический протокол PQ3. Это новое обновление придает iMessage «самые сильные свойства безопасности среди всех масштабных протоколов обмена сообщениями в мире». Вот почему квантовая безопасность iMessage важна сейчас и в будущем, как работает PQ3 и многое другое.

iMessage имеет долгую историю сильной безопасности. С момента запуска в 2011 году с использованием сквозного шифрования до внедрения эллиптической криптографии в 2019 году и BlastDoor в iOS 14, а также недавних улучшений, таких как проверка ключей контактов в конце 2023 года, Apple постоянно совершенствует безопасность iMessage.

Теперь Apple представила то, что она называет «самым значительным» обновлением криптографической безопасности для iMessage, с полным переосмыслением протокола системы. Apple подробно описала новое усовершенствование в своем блоге Security Research сегодня утром.

Сегодня мы анонсируем самое значительное обновление криптографической безопасности в истории iMessage с внедрением PQ3 — новаторского постквантового криптографического протокола, который продвигает современные достижения в области сквозного безопасного обмена сообщениями. Благодаря шифрованию, устойчивому к компрометации, и обширной защите даже от самых сложных квантовых атак, PQ3 является первым протоколом обмена сообщениями, достигшим того, что мы называем Уровнем 3 безопасности — предоставляя протокольные защиты, превосходящие защиты всех других широко распространенных приложений для обмена сообщениями. Насколько нам известно, PQ3 обладает самыми сильными свойствами безопасности среди всех масштабных протоколов обмена сообщениями в мире.

Квантовая безопасность iMessage

Signal стала первой масштабной платформой обмена сообщениями, анонсировавшей постквантовое криптографическое (PQC) улучшение безопасности прошлой осенью с механизмом «установления ключа».

Однако подход Apple имеет два уровня безопасности: установление ключа PQC, а также постоянное обновление ключа PQC.

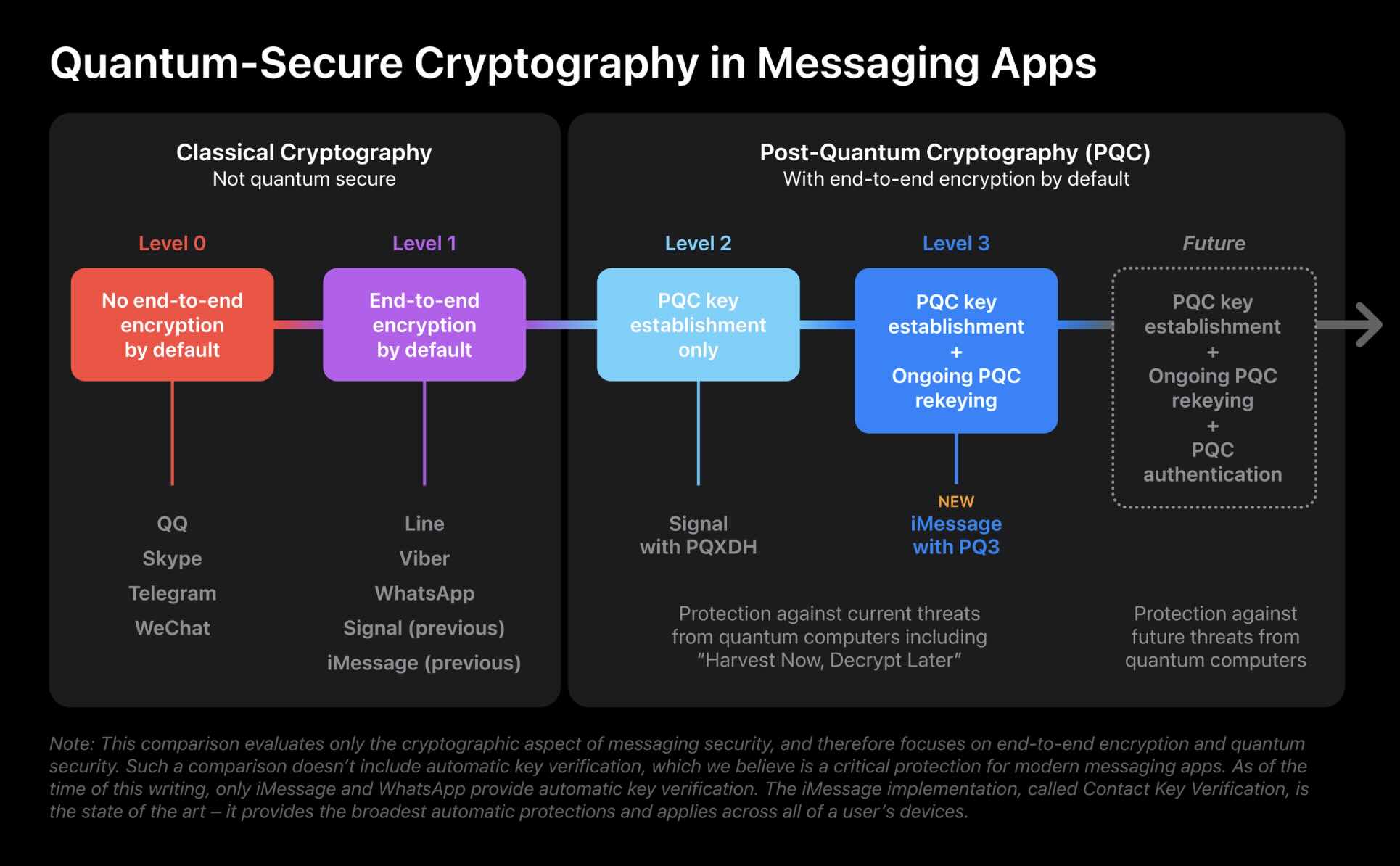

Пока не существует отраслевого стандарта для оценки классической криптографии по сравнению с PQC, поэтому Apple разработала собственную систему рейтингов. Вот как это выглядит и почему PQ3 получил название «уровень 3 PQC»:

Apple заявляет, что переход Signal к включению установки ключа PQC (уровень 2) «является долгожданным и критически важным шагом», который поднял их безопасность выше всех других платформ обмена сообщениями. Однако он может обеспечить квантовую безопасность только в том случае, если ключ разговора останется незатронутым.

На Уровне 2 применение постквантовой криптографии ограничено первоначальным установлением ключа, обеспечивая квантовую безопасность только в том случае, если материал ключа разговора никогда не будет скомпрометирован. Но у сегодняшних продвинутых противников уже есть стимулы для компрометации ключей шифрования, поскольку это дает им возможность расшифровывать сообщения, защищенные этими ключами, до тех пор, пока ключи не изменятся. Для наилучшей защиты сквозного шифрования сообщений постквантовые ключи должны меняться на постоянной основе, чтобы установить предел тому, какая часть разговора может быть раскрыта при единичном компрометации ключа в определенный момент времени — как сейчас, так и с будущими квантовыми компьютерами.

Именно здесь вступает в игру протокол PQ3 (уровень 3) от Apple, который защищает как первоначальный ключ, так и текущее обновление ключей. Важно, что это дает iMessage «возможность быстро и автоматически восстанавливать криптографическую безопасность разговора, даже если данный ключ будет скомпрометирован».

Как показано выше, Apple предполагает, что будущие уровни квантовой безопасности будут включать аутентификацию PQC в дополнение к установлению ключа PQC и постоянному обновлению ключей.

Почему постквантовая криптография важна сейчас?

Хотя многие эксперты по безопасности считают, что до появления полных возможностей квантовых компьютеров — таких как взлом классической криптографии — осталось около десяти лет или больше, уже сейчас необходимо предпринять важные шаги для защиты от будущих атак на сегодняшние данные.

Apple выделяет злонамеренную тактику под названием «Сбор сейчас, расшифровка позже», против которой поможет защититься PQ3.

Достаточно мощный квантовый компьютер мог бы решать эти классические математические задачи принципиально иными способами и, следовательно, — теоретически — делать это достаточно быстро, чтобы поставить под угрозу безопасность сквозных зашифрованных коммуникаций.

Хотя такие квантовые компьютеры еще не существуют, чрезвычайно хорошо обеспеченные ресурсами злоумышленники уже могут подготовиться к их возможному появлению, воспользовавшись резким снижением стоимости современного хранения данных. Предпосылка проста: такие злоумышленники могут собирать большие объемы сегодняшних зашифрованных данных и архивировать их для будущего использования. Даже если они не могут расшифровать эти данные сегодня, они могут сохранить их до тех пор, пока не приобретут квантовый компьютер, способный расшифровать их в будущем — сценарий атаки, известный как «Сбор сейчас, расшифровка позже».

И, конечно же, по мере развития квантовых компьютеров, наличие уже установленной передовой системы безопасности поможет предотвратить как сегодняшние квантовые атаки будущего, так и попытки расшифровать украденные данные прошлого.

Когда будет запущена квантовая безопасность iMessage?

- Квантовая безопасность PQ3 для iMessage доступна всем пользователям с публичным выпуском iOS 17.4, iPadOS 17.4, macOS 14.4 и watchOS 10.4

Apple заявляет, что «разговоры в iMessage между устройствами, поддерживающими PQ3, автоматически переходят на постквантовый протокол шифрования».

А протокол PQ3 «полностью заменит существующий протокол во всех поддерживаемых разговорах в этом году».

Больше деталей о квантовой безопасности iMessage (PQ3)

При создании PQ3 Apple ставила пять требований:

- Внедрение постквантовой криптографии с самого начала разговора, чтобы вся коммуникация была защищена от текущих и будущих противников.

- Минимизация последствий компрометации ключей путем ограничения количества прошлых и будущих сообщений, которые могут быть расшифрованы одним скомпрометированным ключом.

- Использование гибридного дизайна для объединения новых постквантовых алгоритмов с текущими эллиптическими криптографическими алгоритмами, гарантируя, что PQ3 никогда не будет менее безопасным, чем существующий классический протокол.

- Амортизация размера сообщений для предотвращения чрезмерных дополнительных накладных расходов от добавленной безопасности.

- Использование методов формальной верификации для обеспечения надежных гарантий безопасности нового протокола.

Вот более подробная информация о публичных ключах PQC, используемых Apple:

PQ3 представляет новый постквантовый криптографический ключ в наборе публичных ключей, которые каждое устройство генерирует локально и передает на серверы Apple в рамках регистрации iMessage. Для этого приложения мы решили использовать постквантовые публичные ключи Kyber — алгоритм, который прошел тщательное рассмотрение мировым криптографическим сообществом и был выбран NIST в качестве стандарта ML-KEM (Module Lattice-based Key Encapsulation Mechanism). Это позволяет отправляющим устройствам получать публичные ключи получателя и генерировать постквантовые ключи шифрования для первого сообщения, даже если получатель находится в автономном режиме. Мы называем это первоначальным установлением ключа.

PQ3 получил две формальные верификации от профессора Дэвида Басина, руководителя Группы информационной безопасности в ETH Zürich и одного из разработчиков Tamarin — «ведущего инструмента верификации протоколов безопасности, который также использовался для оценки PQ3».

Профессор Дуглас Стебила из Университета Ватерлоо, имеющий большой опыт исследования постквантовой безопасности для интернет-протоколов, также формально верифицировал PQ3.

Перейдите к полной статье Apple о квантовой безопасности PQ3 для iMessage, чтобы узнать больше технических деталей о механизмах установки ключа PQC, обновления ключа PQC, заполнения и шифрования, аутентификации и многом другом.

Заглавное изображение: 9to5Mac